Date de parution

Vos données sont-elles vraiment protégées?

La gouvernance et la protection des données c’est beaucoup plus que la mise en place d’un pare-feu et de 2-3 règles d’accès à l’information. Ce n’est pas non plus une exclusivité réservée qu’aux grandes organisations.

Toute entreprise doit avoir en place un ensemble de processus et de règles afin d’assurer la disponibilité, l’intégrité, la confidentialité et la traçabilité de ses données d’entreprise.

De plus, avec l’adoption en septembre 2021 de la Loi modernisant les dispositions législatives en matière de protection des renseignements personnels ( Loi 25, anciennement Projet de loi n° 64{1} ), la gouvernance et la protection des données ne sont plus un vœu pieux, mais une série d’obligations auxquelles vous devez maintenant vous conformer.

Croissance exponentielle du volume de données en circulation

Dans le livre électronique « Protégez et gouvernez votre empreinte de données en pleine croissance grâce à Microsoft{2}, on apprend que la quantité de données gérée par les entreprises double à chaque deux ans. Ce qui est inquiétant, c’est que 54% des organisations avouent manquer de visibilité sur celles-ci, phénomène amplifié par le fait que maintenant plus des trois quarts ont adopté le télétravail, du moins partiellement.

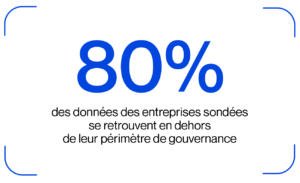

Le travail à distance, malgré ses énormes avantages, a créé de nouveaux problèmes. En effet, Microsoft relève que les entreprises interrogées confient que 80% de leurs données se retrouvent désormais en dehors de leur périmètre de gouvernance ou ne peuvent plus être gérées directement. C’est alarmant.

Chaque entreprise poursuit 4 objectifs en matière de sécurité de l’information : Disponibilité, intégrité, confidentialité, traçabilité.

C’est en fonction du niveau de criticité de vos données, des risques encourus et des impacts potentiels que vous devez sélectionner les moyens appropriés pour vous protéger.

La gouvernance et la protection des données se positionnent dans cet échiquier comme étant les responsables de la découverte, du classement et de la protection des données sensibles en dormance ou en circulation.

À lire également

4 objectifs de la sécurité de l’information →

Connaitre ses données

Il est primordial pour vous de comprendre et de maîtriser la cartographie de vos données pour identifier celles qui sont les plus sensibles. Cet exercice de découverte et de classement vous permettra d’ordonnancer vos contenus, de les baliser pour contrôler où ils peuvent aller et de les protéger adéquatement, peu importe leurs localisations. Il permettra également de vous assurer que vos données sont préservées et supprimées en fonction des besoins de votre entreprise tout en respectant les règles de conformité qui encadre vos pratiques d’affaires.

N’oubliez pas que les membres de votre entreprise collaborent entre eux, mais aussi avec des clients et des partenaires externes. Vos contenus peuvent ainsi se promener un peu partout en dehors de votre zone sécurisée. Vous devez donc avoir en place les mécanismes appropriés pour sécuriser, également, ces données en itinérances.

Établir ses niveaux de confidentialité

Vous déterminerez tout d’abord les catégories d’informations que vous avez à protéger, pour ensuite, qualifier vos données sensibles et les classer sous l’option appropriée. Vous pourrez alors choisir les niveaux de confidentialité à attribuer à chacun. Pour ce faire, vous utiliserez des étiquettes de confidentialité pour identifier quels éléments seront visibles par quels utilisateurs avec les droits et les restrictions qui s’y rattachent.

Par exemple, si vous appliquez une étiquette « Confidentiel – client » à un document, celle-ci pourrait entrainer le chiffrement automatique dudit document rendant sa consultation possible seulement aux personnes autorisées. Cet exercice vous permettra d’appliquer les mesures de protection appropriées basées sur le niveau de confidentialité requis.

Éviter les pertes de données

Vous avez sous votre responsabilité une multitude d’informations sensibles telles des données financières, des numéros de carte de crédit, des dates de naissance, des adresses, etc. Vous devez donc vous assurer que les utilisateurs qui peuvent légitimement y accéder ne puissent les partager avec des personnes non autorisées. Ce processus et les outils qui le supporte s’appelle la protection contre la perte de données, connue sous l’acronyme DLP, de l’anglais Data Loss Protection.

Votre stratégie de protection contre la perte de données permet de surveiller toutes les actions que prennent vos usagers sur vos données sensibles et d’appliquer les mesures nécessaires en cas de violation d’une règle.

Par exemple, si un utilisateur tente de copier-coller une information sensible vers un emplacement non autorisé, comme un courriel destiné à une adresse externe, la règle en place peut en faire bloquer l’envoi.

Les meilleurs outils de gestion de la protection contre la perte de données, tels que ceux proposés par Microsoft, savent détecter les éléments les plus sensibles à l’aide d’une analyse approfondie des contenus surveillés. Ils utilisent également des algorithmes d’apprentissage automatique (machine learning) pour détecter toujours plus efficacement les activités suspectes.

Garder le contrôle sur les données

Gouverner ses données, c’est aussi identifier les contenus que vous devez conserver et ceux à supprimer. Chaque donnée a une durée de vie et vous devez déterminer vos stratégies de rétention et de suppression en fonction de vos besoins d’affaires. Cette gestion des enregistrements permettra à votre organisation de gérer ses obligations légales et de conformité et de disposer en toute quiétude des données qui ne sont plus nécessaires.

De la réflexion à l’action

Microsoft propose toute une gamme d’outils évolués afin de supporter votre entreprise dans la mise en place de la gouvernance et de la gestion de la protection des données. Vous bénéficierez ainsi d’une gestion unifiée et d’une protection intégrée à vos environnements Windows et Microsoft 365, qui pourraient même s’étendre à des applications et autres services grâce à des connecteurs. Ces solutions permettent également d’identifier et de classer vos informations sensibles de manières exhaustives en utilisant, entre autres, l’apprentissage automatique.

ITI possède une offre de service complète en matière de sécurité des environnements Microsoft, incluant la gouvernance et la protection des données. Pour en apprendre davantage sur cette dernière, nous vous invitions à consulter la section qui lui est dédiée.

La sécurité de vos données vous préoccupe?