C’était une vague qui avançait lentement depuis 10 ans et qui s’est transformée en véritable raz-de-marée. Vous savez, ce jour où vous avez constaté que votre informatique était partout sauf dans vos bureaux?

Récemment, vous avez vu des dizaines de personnes partir avec leurs ordinateurs sous le bras. Faisant face à de sérieux enjeux d’approvisionnement, vous vous êtes aussi résolu à finalement prendre le virage du « Bring your own device BYOD » où vos employés ont utilisé leurs propres matériels informatiques afin de réaliser leurs tâches. Vos affaires devaient se poursuivre, c’était une question de survie, et vous avez pris les moyens pour y parvenir.

En une décennie, les outils de gestion, de protection et de surveillance se sont multipliés, sont devenus hyperspécialisés et ont atteint des niveaux de fiabilités inégalités. Vous pouvez désormais embrasser les espaces de travail délocalisés et dématérialisés en toute confiance avec la bonne stratégie de sécurité appliquée à vos pratiques et objectifs d’affaires.

La gestion des appareils avec Microsoft Intune

Microsoft Intune est un service qui se concentre sur la gestion des appareils et des applications mobiles. Cet outil cloud vous permet de contrôler la façon dont les systèmes utilisés au sein de votre entreprise sont utilisés et d’y appliquer vos politiques d’accès à l’information. Cela concerne autant les téléphones portables, les tablettes que les ordinateurs portables. Parmi ses nombreuses fonctionnalités, la solution permet, entre autres, d’effacer à distance un appareil perdu ou volé.

Microsoft Intune permet également aux membres de votre organisation d’utiliser leurs appareils personnels (Bring your own device BYOB) dans le cadre de leur travail, en s’assurant que les données corporatives soient protégées et demeurent isolées des données personnelles de l’utilisateur. C’est comme avoir deux ordinateurs en un.

Du fournisseur directement à l’usager avec Windows Autopilot

Vos professionnels de l’informatique passent beaucoup de temps à la préparation des nouveaux appareils Windows pour vos usagers.

Vous pouvez désormais éliminer cette étape avec Windows Autopilot qui fait passer vos nouvelles machines du fournisseur directement aux utilisateurs finaux. Il n’est plus nécessaire désormais de réimager ou de configurer manuellement vos nouveaux appareils, Windows Autopilot s’en occupe pour vous.

Voici comment ça fonctionne :

- Votre fournisseur ajoute les nouveaux appareils au service de déploiement Windows Autopilot.

- Vos spécialistes TI personnalisent l’installation et la configuration en créant les profils requis.

- Les appareils sont envoyés aux usagers.

- Une fois connecté, Windows Autopilot fournit à vos utilisateurs leurs environnements de travail.

Profitez de l’interopérabilité des solutions Microsoft et gérez ensuite ces environnements distants avec Microsoft Intune.

Sécurisez vos services avec Microsoft 365 Defender

On le sait, les menaces sont de plus en plus nombreuses et surtout, plus complexes.

L’intervention humaine ne suffit plus ce qui rend incontournable l’utilisation d’outils automatisés.

Microsoft 365 Defender a été conçu pour justement analyser automatiquement les données relatives aux menaces, stopper les attaques et rétablir la sécurité de vos données d’entreprise.

Votre gestion des alertes sera significativement réduite grâce à un tableau de bord unique hiérarchisant les incidents et vous bénéficierez des fonctionnalités d’investigation automatisée pour réagir plus rapidement. Microsoft 365 Defender s’intègre facilement à vos solutions de sécurité déjà en place pour prévenir, détecter, investiguer et répondre aux menaces.

Microsoft Sentinel, la couche de protection intelligente

Une protection intelligente de vos données repose sur le regroupement et le recoupement des informations fournies par tous vos outils de sécurité, dont Microsoft Defender, en un seul point de chute. Microsoft Sentinel intègre toutes ces Informations de sécurité et gestion d’événements (SIEM) et réalise des analyses complètent en se servant de l’intelligence artificielle. L’objectif ultime : renforcer vos défenses et améliorer vos capacités de détection et de réponses aux menaces.

Microsoft Sentinel est une console qui donne une visibilité à 360 degrés sur votre infrastructure, vos utilisateurs, leurs appareils et applications. Elle détecte les activités suspectes et sait distinguer les évènements légitimes des fausses alertes. En corrélant les alertes à des modèles d’attaques connus, elle utilise ses fonctionnalités intégrées d’orchestration et d’automatisation pour y répondre instantanément. Cette solution est incontournable pour renforcer les défenses de votre entreprise.

Protégez la pérennité de votre entreprise avec Microsoft

Microsoft propose des solutions de sécurité complètes et entièrement intégrées. Ses outils de gestion unifiés éliminent la complexité grâce à l’apport de l’intelligence artificielle combiné à des fonctionnalités d’automatisation avancées. Ainsi, la proactivité rencontre la réactivité afin de réduire au minimum les risques pour votre organisation.

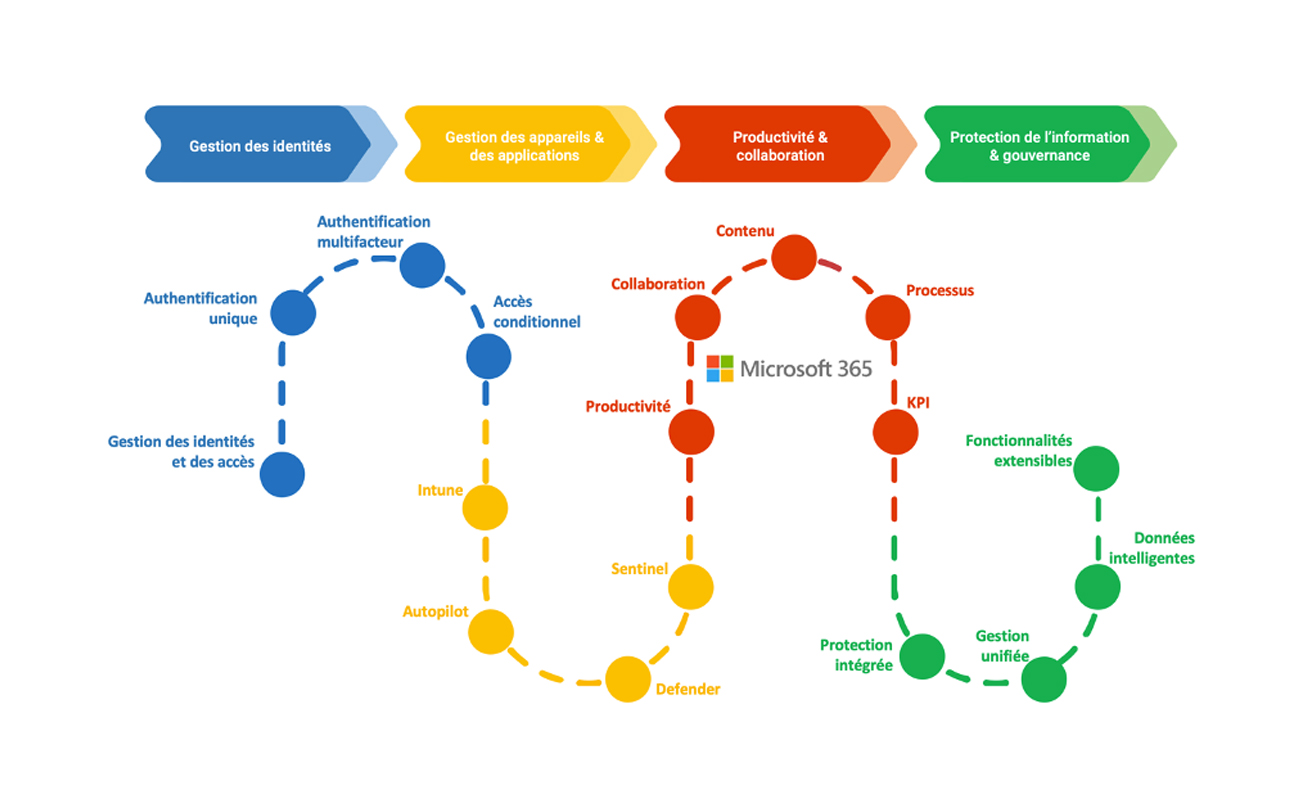

Comme nous le voyons sur le schéma ci-dessus, la gestion des identités se placent en amont de celle des appareils.

Elle est à la base de toute stratégie de sécurité. L’authentification unique, l’authentification multifacteur et l’accès conditionnel seront vos meilleurs alliés. Pour en apprendre davantage sur le sujet, nous vous invitons à consulter notre section qui lui est dédiée.

Pourquoi ITI?